Gli E-Virus (virus elettronici) si evolvono e adottano sempre nuove strategie per infettare i sistemi elettronici e cercano continuamente nuovi target d'infezione. Ecco alcuni esempi dei metodi di contagio più innovativi adottati dagli "agenti patogeni" (malware) più recenti e delle loro "varianti evolutive" negli ultimi anni (2013-2018):

E-VIRUS CHE INFETTA IL BIOS

Il Basic Input-Output System (BIOS) è l'insieme d'istruzioni che vengono eseguite all'avvio di ogni computer e che sono memorizzate su memorie non-volatili Read Only Memory (ROM) o FLASH.

I primi Personal Computer (PC) avevano le istruzioni del loro BIOS memorizzate su memorie ROM a sola lettura appunto immodificabili, e quindi erano praticamente immuni agli E-virus. Da quando alcuni produttori di BIOS hanno introdotto la ri-programmabilità del loro BIOS per estenderne o aggiornarne le funzioni, si è anche aperta una falla alla sicurezza dei PC.

"Mebromi" ad esempio è un E-Virus che quando infetta un PC controlla la presenza di un BIOS Award (prodotto da Phoenix Technologies) e in caso affermativo "estende" le funzionalità del BIOS aggiungendo codice "maligno". Al primo riavvio del PC, il virus Mebromi modifica anche il Master Boot Record (MBR) del disco fisso, per iniziare a infettare le altre componenti del sistema. Al secondo riavvio scarica da Internet un rootkit di livello kernel in Windows con il compito di nascondere il codice maligno agli Anti-virus e di difendersi dal tentativo di ripristino dell'MBR.

|

| Routine d'infezione del BIOS di "Mebromi" |

Più in generale un E-virus che riesca a infettare il BIOS ha notevoli vantaggi di sopravvivenza perché:

1) viene eseguito sempre e comunque all'avvio del PC.

2) viene eseguito prima di qualunque Anti-virus.

3) non può essere eliminato semplicemente sostituendo la parte hardware che lo contiene in quanto il chip FLASH del BIOS solitamente è saldato sulla Scheda Madre (Motherboard) del computer.

[Fonte] Webroot

E-VIRUS CHE INFETTA I SISTEMI PLC INDUSTRIALI

"Stuxnet" è un virus informatico appositamente creato per attaccare i programmi di monitoraggio e controllo industriale SCADA/WinCC e PCS 7. Potenzialmente Stuxnet rappresenta una minaccia per molti sistemi industriali basati su Controllori a Logica Programmabile (PLC) in particolare quelli prodotti dalla Siemens.

Stuxnet inizialmente infetta il primo PC tramite penna USB e successivamente utilizza gli altri PC collegati alla rete WinCC per diffondersi. Una volta raggiunto il sistema, Stuxnet utilizza le credenziali di default di WinCC per ottenerne il controllo. Siemens consiglia di modificare la password originale.

Siemens ha pubblicato un'apposita pagina web con le istruzioni per la rimozione del virus.

Stuxnet ha inoltre la capacità di modificare anche i file di Progetto (sorgenti) creati con il software di progettazione per PLC STEP 7 della Siemens Simatic (.S7P). Fonte Symantec.

La società F-Secure ha identificato un nuovo Remote Access Trojan simile a Stuxnet e lo ha denominato "Havex" (Backdoor:W32/Havex.A). Anche questo malware è programmato per infettare i software dei sistemi di controllo industriali SCADA e ICS. Il suo scopo è quello sia di raccogliere informazioni sui sistemi industriali infettati, sia permettere il controllo dei macchinari attraverso un accesso remoto esterno.

"Duqu" è un altro tipo di malware che invece di danneggiare i sistemi produttivi preferisce raccogliere più informazioni possibili (probabilmente a fini di spionaggio) dai sistemi industriali infettati.

[Fonte] Wikipedia: Stuxnet, Duqu

[Fonte] F-Secure: Havex

E-VIRUS CHE SI MIMETIZZA NEI FILE GRAFICI

E-VIRUS CHE RUBA LE CREDENZIALI BANCARIE

"ZEUS", individuato nel 1997, è uno fra i primi Trojan progettati per rubare le credenziali bancarie attraverso la lettura di tutti i tasti digitati nella tastiera del computer (Keylogger). ZEUS e le sue varianti "SpyEye" e "Citadel" vengono spesso utilizzati come ponte per diffondere un secondo tipo di malware, il Ransomware "Cryptolocker".

"Neverquest" è solo l'ultimo complesso Virus appartenente alla categoria dei "Trojan Bancari" ovvero quelli specializzati nel rubare le credenziali della vittima durante l'accesso a servizi di Home Banking.

I cybercriminali, creatori del virus, sostengono di poter aggiornare la lista degli istituti bancari (per ora "circa un centinaio") in modo da attaccare "qualunque banca di ogni nazione".

E-VIRUS CHE CHIEDE IL RISCATTO

Stuxnet inizialmente infetta il primo PC tramite penna USB e successivamente utilizza gli altri PC collegati alla rete WinCC per diffondersi. Una volta raggiunto il sistema, Stuxnet utilizza le credenziali di default di WinCC per ottenerne il controllo. Siemens consiglia di modificare la password originale.

Siemens ha pubblicato un'apposita pagina web con le istruzioni per la rimozione del virus.

Stuxnet ha inoltre la capacità di modificare anche i file di Progetto (sorgenti) creati con il software di progettazione per PLC STEP 7 della Siemens Simatic (.S7P). Fonte Symantec.

La società F-Secure ha identificato un nuovo Remote Access Trojan simile a Stuxnet e lo ha denominato "Havex" (Backdoor:W32/Havex.A). Anche questo malware è programmato per infettare i software dei sistemi di controllo industriali SCADA e ICS. Il suo scopo è quello sia di raccogliere informazioni sui sistemi industriali infettati, sia permettere il controllo dei macchinari attraverso un accesso remoto esterno.

"Duqu" è un altro tipo di malware che invece di danneggiare i sistemi produttivi preferisce raccogliere più informazioni possibili (probabilmente a fini di spionaggio) dai sistemi industriali infettati.

[Fonte] Wikipedia: Stuxnet, Duqu

[Fonte] F-Secure: Havex

E-VIRUS CHE SI MIMETIZZA NEI FILE GRAFICI

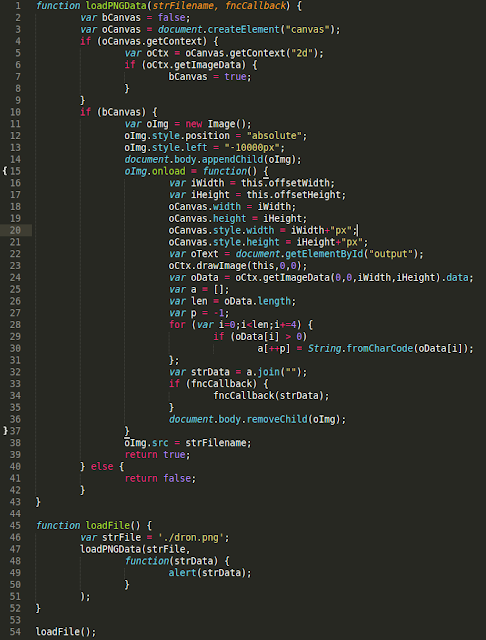

Peter Gramantik di Sucuri ha individuato un virus che utilizza un nuovo metodo d'infezione simile alla steganografia.

Questo metodo prevede di inserire un particolare codice malevolo JavaScript nei metadati di un innocuo file grafico Portable Network Graphic (PNG) e attivarlo tramite la tecnica della iFrame injection in una posizione invisibile dello schermo (-1000 px).

In particolare, attraverso due funzioni JavaScript, viene caricato dinamicamente il contenuto malevolo del file PNG a partire da un certo byte e infine viene mandato in esecuzione.

Nel caso specifico il virus cerca di aprire su internet una determinata pagina infetta (http://bestbinfo.com/infogob.php?i=26388) e probabilmente innesca un ulteriore comportamento malevolo.

Questo tipo e-Virus può essere contratto semplicemente visitando una pagina Web infetta contenente immagini PNG opportunamente modificate.

La peculiarità di questo virus è di essere poco o per nulla individuabile dagli attuali strumenti antivirus e anti-malware in quanto essi non si preoccupano di scansionare i file grafici PNG (tanto meno i loro metadati) perché ritenuti finora innocui!

[Fonte] Sucuri

Anche il mondo dei Tablet e Smartphone (Android) può essere messo in pericolo attraverso immagini "malevole". I due ricercatori di sicurezza, Axelle Apvrille di Fortinet e Ange Albertini di Corkami, hanno scoperto una vulnerabilità presente in Android che permette di nascondere un file eseguibile (APK) malevolo all'interno di un file immagine (PNG o JPG). I ricercatori hanno realizzato un attacco dimostrativo, chiamandolo AngeCryption, in cui un file APK "sano" contiene un'immagine che al suo interno nasconde un altro file APK malevolo crittografato. L'utilizzo della cifratura del secondo file rende il pericolo non rintracciabile. E' sufficiente cliccare sull'immagine per attivare il file malevolo. Sebbene al momento non esistano virus conosciuti che sfruttano tale tecnica è plausibile che venga adottata in futuro. Esiste una patch di sicurezza per Google Android 4.2.2, ma non per le versioni precedenti.

[Fonte] Blackhat: Hide Android Applications in Images.pdf

Questo metodo prevede di inserire un particolare codice malevolo JavaScript nei metadati di un innocuo file grafico Portable Network Graphic (PNG) e attivarlo tramite la tecnica della iFrame injection in una posizione invisibile dello schermo (-1000 px).

|

| sorgente del codice malevolo jquery.js |

Nel caso specifico il virus cerca di aprire su internet una determinata pagina infetta (http://bestbinfo.com/infogob.php?i=26388) e probabilmente innesca un ulteriore comportamento malevolo.

Questo tipo e-Virus può essere contratto semplicemente visitando una pagina Web infetta contenente immagini PNG opportunamente modificate.

La peculiarità di questo virus è di essere poco o per nulla individuabile dagli attuali strumenti antivirus e anti-malware in quanto essi non si preoccupano di scansionare i file grafici PNG (tanto meno i loro metadati) perché ritenuti finora innocui!

[Fonte] Sucuri

|

| Codice presente nei metadati PNG |

Anche il mondo dei Tablet e Smartphone (Android) può essere messo in pericolo attraverso immagini "malevole". I due ricercatori di sicurezza, Axelle Apvrille di Fortinet e Ange Albertini di Corkami, hanno scoperto una vulnerabilità presente in Android che permette di nascondere un file eseguibile (APK) malevolo all'interno di un file immagine (PNG o JPG). I ricercatori hanno realizzato un attacco dimostrativo, chiamandolo AngeCryption, in cui un file APK "sano" contiene un'immagine che al suo interno nasconde un altro file APK malevolo crittografato. L'utilizzo della cifratura del secondo file rende il pericolo non rintracciabile. E' sufficiente cliccare sull'immagine per attivare il file malevolo. Sebbene al momento non esistano virus conosciuti che sfruttano tale tecnica è plausibile che venga adottata in futuro. Esiste una patch di sicurezza per Google Android 4.2.2, ma non per le versioni precedenti.

[Fonte] Blackhat: Hide Android Applications in Images.pdf

E-VIRUS CHE RUBA LE CREDENZIALI BANCARIE

"ZEUS", individuato nel 1997, è uno fra i primi Trojan progettati per rubare le credenziali bancarie attraverso la lettura di tutti i tasti digitati nella tastiera del computer (Keylogger). ZEUS e le sue varianti "SpyEye" e "Citadel" vengono spesso utilizzati come ponte per diffondere un secondo tipo di malware, il Ransomware "Cryptolocker".

"Neverquest" è solo l'ultimo complesso Virus appartenente alla categoria dei "Trojan Bancari" ovvero quelli specializzati nel rubare le credenziali della vittima durante l'accesso a servizi di Home Banking.

|

| Esempio di Pagina Web modificata da Neverquest |

Sergey Golovanov di Kaspersky Lab spiega che: “Quando l’utente di un computer infettato visita uno dei siti bancari della lista, il malware prende il controllo della connessione del browser con il server”. “I cybercriminali s'impossessano così dello username e della password digitati dall’utente e poi modificano il contenuto della pagina web. Tutti i dati dell’utente saranno inseriti nella pagina modificata e poi trasmessi ai cybercriminali”. "Dopo avere guadagnato il controllo dell’ account bancario della vittima, i cybercriminali utilizzano un SOCKS server e si connettono in remoto al pc della vittima attraverso un server VNC, poi spostano l'intera somma del conto della vittima verso i loro account oppure sul conto di altre vittime per mescolare le acque e per non essere facilmente rintracciabili."

[Fonte] Securelist (Kaspersky): Neverquest

E-VIRUS CHE CHIEDE IL RISCATTO

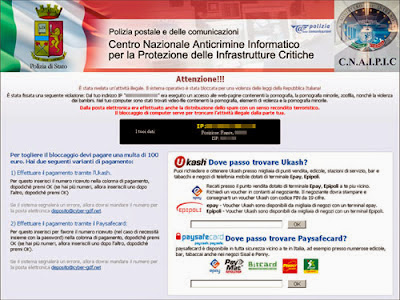

Negli ultimi tempi sta prendendo piede una nuova categoria di virus che tenta di estorcere denaro alle vittime richiedendo il pagamento di un riscatto. Questo tipo di malware (definito anche "ransomware") attacca principalmente i Computer (Windows e Mac OS X), ma stanno iniziando a comparire anche versioni per Smartphone (Android). Il tipo di attacco si divide attualmente in due categorie:

1) ransomware che blocca il sistema. Il primo tipo di malware si spaccia per un software distribuito dalla polizia postale (o altri corpi di polizia italiani e stranieri) nato per bloccare il computer facendo credere alla vittima di avere effettuato operazioni illegali tramite computer e di dovere pagare una multa per sbloccare il PC.

Naturalmente si tratta di una truffa, e l'eventuale pagamento della multa, finirebbe nelle tasche dei truffatori, non certo della Polizia o dello Stato. Oltretutto il computer non viene comunque sbloccato nemmeno a seguito del pagamento!

Leggi in proposito l'articolo:

Truffa RANSOMWARE che si spaccia come Polizia Postale. Come rimuoverlo?.

2) ransomware che blocca il sistema e cifra i dati (Cryptovirus). Il secondo tipo di malware invece mostra chiaramente di essere un virus che ha cifrato molti file presenti nel computer o nello smartphone / tablet della vittima e richiede un vero è proprio riscatto per decifrarli.

Il malware capostipite più conosciuto di questa categoria è "Cryptolocker" (chiamato anche Ransomcrypt), che si diffonde principalmente tramite allegato email e che cripta alcune tipologie di documenti informatici presenti sul disco rigido e nelle condivisioni di rete.

Il malware si connette con un server remoto e utilizza una chiave pubblica RSA a 2048 bit per cifrare i documenti. Anche rimuovendo il virus non è possibile decifrare i file senza avere a disposizione la chiave che purtroppo non è memorizzata nel PC.

"Invece di usare un'implementazione crittografica personalizzata come molte altre famiglie di malware, CryptoLocker utilizza la crittografia certificata forte di terze parti offerta da CryptoAPI di Microsoft. [...] Il malware utilizza il 'Microsoft Enhanced RSA e AES Cryptographic Provider' (MS_ENH_RSA_AES_PROV) per creare chiavi e per cifrare i dati con la RSA (CALG_RSA_KEYX) e gli algoritmi AES (CALG_AES_256). [...] Ogni file è crittografato con una chiave AES unica, che a sua volta è cifrata con la chiave pubblica RSA ricevuta dal server C2. La chiave crittografata, una piccola quantità di metadati, e il contenuto del file crittografati vengono scritti su disco, sostituendo il file originale. I file crittografati possono essere recuperati soltanto ottenendo la chiave privata RSA detenuta esclusivamente dagli attori minaccia." [Fonte] DELL SecureWorks: CryptoLocker Ransomware

Le aziende FireEye e FOX IT, specializzate in sicurezza informatica, hanno realizzato insieme il portale www.decryptcryptolocker.com per aiutare gli utenti di sistemi infettati da Cryptolocker. Attraverso questo sito web si può inviare una mail con allegato un file cifrato da Cryptolocker, e si riceverà in risposta la "master key" privata e personale da utilizzare insieme al software Decryptolocker per decifrare tutti gli altri file e documenti cifrati. Le due aziende non danno informazioni su come siano entrate in possesso di queste master key, ma potrebbe essere una conseguenza dell'operazione Trovar messa in atto da U.S. Department of Justice, Europol, FBI e U.K. National Crime Agency.

Attenzione: FIreEye ha dimesso il sito www.decryptcryptolocker.com illustrando qui le sue motivazioni e indicando altre fonti e risorse per risolvere il problema.

Naturalmente si tratta di una truffa, e l'eventuale pagamento della multa, finirebbe nelle tasche dei truffatori, non certo della Polizia o dello Stato. Oltretutto il computer non viene comunque sbloccato nemmeno a seguito del pagamento!

Leggi in proposito l'articolo:

Truffa RANSOMWARE che si spaccia come Polizia Postale. Come rimuoverlo?.

|

| Esempio di schermata del Virus: "Polizia Postale" |

Il malware capostipite più conosciuto di questa categoria è "Cryptolocker" (chiamato anche Ransomcrypt), che si diffonde principalmente tramite allegato email e che cripta alcune tipologie di documenti informatici presenti sul disco rigido e nelle condivisioni di rete.

Il malware si connette con un server remoto e utilizza una chiave pubblica RSA a 2048 bit per cifrare i documenti. Anche rimuovendo il virus non è possibile decifrare i file senza avere a disposizione la chiave che purtroppo non è memorizzata nel PC.

|

| CryptoLocker chiede il riscatto |

Le aziende FireEye e FOX IT, specializzate in sicurezza informatica, hanno realizzato insieme il portale www.decryptcryptolocker.com per aiutare gli utenti di sistemi infettati da Cryptolocker. Attraverso questo sito web si può inviare una mail con allegato un file cifrato da Cryptolocker, e si riceverà in risposta la "master key" privata e personale da utilizzare insieme al software Decryptolocker per decifrare tutti gli altri file e documenti cifrati

Attenzione: FIreEye ha dimesso il sito www.decryptcryptolocker.com illustrando qui le sue motivazioni e indicando altre fonti e risorse per risolvere il problema.

Un'evoluzione di questo malware è "CryptoDefense", un virus che cifra i documenti utilizzando la funzione CryptoAPI nativa di Windows e che, forse per un errore dello sviluppatore, salva la stessa chiave RSA nel PC della vittima! Pertanto è possibile teoricamente decifrare i files autonomamente recuperando la chiave nelle specifiche cartelle.

- [Windows XP] C:\Documents and Settings\<USERNAME>\Application Data\Microsoft\Crypto\RSA\S-1-5-2...

- [Windows 7 / 8] C:\Users\<USERNAME>\AppData\Roaming\Microsoft\Crypto\RSA\S-1-5-21...

Fabian Wosar di Emsisoft ha reso disponibile un tool software per decifrare i files ostaggio di CryptoDefense.

Inoltre Bleepingcomputer, sempre in collaborazione con Emsisoft, ha pubblicato le modalità di decifrazione e il tool nell'apposita pagina Cryptodefense: guida su come decifrare i file Ransomware e FAQ e ha dedicato un forum di supporto specifico. Purtroppo la decifrazione funziona solo con la prima versione del virus (antecedente al 01 aprile 2014) in quanto la seconda variante di CryptoDefense ha corretto la svista è non salva più la chiave nel PC della vittima.

Emsisoft ha inoltre polemicamente condannato una Software House concorrente la quale ha pubblicizzato l'esistenza del "bug" di CryptoDefense facilitando quindi ai suoi creatori il compito di correzione del virus.

Questi tipi di Ransomware che cifrano i dati, raggruppati sotto la generica denominazione di Criptovirus o Cryptomalware, esistono in numerose altre varianti come ad esempio: CryptoWall, DirCrypt, ZeroLocker, ACCDFISA, Rector, Onionware, CTB-Locker/Critroni, TorrentLocker.

TorrentLocker in particolare è stato progettato riutilizzando componenti software di CryptoLocker e CryptoWall ma è comunque un "nuovo" malware che cifra i dati utilizzando l'algoritmo AES (Rinjdael). Su Bleepingcomputer è disponibile il tool TorrentUnlocker, per tentare la decifrazione dei file cifrati con la prima versione (agosto e settembre 2014) del malware. Nelle prime versioni gli autori del malware hanno utilizzato la stessa chiave per cifrare tutti i files, per cui alcuni ricercatori del NIXU, che hanno scoperto questo errore, hanno fatto il reverse engineering del sistema di cifratura (decifrando tutti i file di un sistema infetto) e hanno rilasciato il tool di decifrazione [Fonte SANS]. Purtroppo anche TorrentLocker è stato "migliorato" e le sue nuove varianti potrebbero non essere più decifrabili.

Nel mese di ottobre 2014 molti Enti locali italiani, fra cui i computer del Comune di Bussoleno, sono stati infettati da una nuova variante di TorrentLocker immune alla decifrazione [Fonte TOMSHW].

Un'analisi di questo tipo di attacco è stata molto ben documentata dall'azienda: Digital Forensic Bureau [Fonte: TorrentLocker – Enti italiani sotto riscatto]

Le aggressioni alle pubbliche amministrazioni italiane sono iniziate con la diffusione, tramite e-mail, di messaggi provenienti da aziende, professionisti o altri enti che collaborano con le vittime dell'infezione.

Le e-mail sono scritte in italiano e richiedono il pagamento di ordini e fatture d'acquisto da saldare facendo riferimento ad un file compresso con estensione .ZIP (ad esempio: Compenso.zip, oppure Versamento.zip). Una volta scaricato l'allegato zippato, all'interno è presente un (finto) file PDF. In realtà il file non è un PDF ma si tratta di un eseguibile mascherato aggiungendo una lunga serie di caratteri "_" (underscore) prima dell'estensione vera .exe.

Ad esempio: Compenso.Pdf______________________________________________.exe

Inoltre Bleepingcomputer, sempre in collaborazione con Emsisoft, ha pubblicato le modalità di decifrazione e il tool nell'apposita pagina Cryptodefense: guida su come decifrare i file Ransomware e FAQ e ha dedicato un forum di supporto specifico. Purtroppo la decifrazione funziona solo con la prima versione del virus (antecedente al 01 aprile 2014) in quanto la seconda variante di CryptoDefense ha corretto la svista è non salva più la chiave nel PC della vittima.

Emsisoft ha inoltre polemicamente condannato una Software House concorrente la quale ha pubblicizzato l'esistenza del "bug" di CryptoDefense facilitando quindi ai suoi creatori il compito di correzione del virus.

|

| Schermata di CryptoDefense |

Questi tipi di Ransomware che cifrano i dati, raggruppati sotto la generica denominazione di Criptovirus o Cryptomalware, esistono in numerose altre varianti come ad esempio: CryptoWall, DirCrypt, ZeroLocker, ACCDFISA, Rector, Onionware, CTB-Locker/Critroni, TorrentLocker.

TorrentLocker in particolare è stato progettato riutilizzando componenti software di CryptoLocker e CryptoWall ma è comunque un "nuovo" malware che cifra i dati utilizzando l'algoritmo AES (Rinjdael). Su Bleepingcomputer è disponibile il tool TorrentUnlocker, per tentare la decifrazione dei file cifrati con la prima versione (agosto e settembre 2014) del malware. Nelle prime versioni gli autori del malware hanno utilizzato la stessa chiave per cifrare tutti i files, per cui alcuni ricercatori del NIXU, che hanno scoperto questo errore, hanno fatto il reverse engineering del sistema di cifratura (decifrando tutti i file di un sistema infetto) e hanno rilasciato il tool di decifrazione [Fonte SANS]. Purtroppo anche TorrentLocker è stato "migliorato" e le sue nuove varianti potrebbero non essere più decifrabili.

Nel mese di ottobre 2014 molti Enti locali italiani, fra cui i computer del Comune di Bussoleno, sono stati infettati da una nuova variante di TorrentLocker immune alla decifrazione [Fonte TOMSHW].

Un'analisi di questo tipo di attacco è stata molto ben documentata dall'azienda: Digital Forensic Bureau [Fonte: TorrentLocker – Enti italiani sotto riscatto]

|

| Esempio di email infetta |

|

| Ecco come appare il finto PDF |

Ad esempio: Compenso.Pdf______________________________________________.exe

Cliccando su quest'ultimo file, se l'antivirus non riesce a rilevare in tempo il malware (e molti antivirus spesso non sono aggiornati a farlo), l'infezione si diffonde sul computer e su tutti i dispositivi collegati in rete, cifrando documenti, immagini, ecc.

Il malware cerca di cifrare tutti i file con le seguenti estensioni:

docx, docm, dotx, dotm, xlsx, xlsm, xltx, xltm, xlsb, xlam, pptx, pptm, potx, potm, ppam, ppsx, ppsm, sldx, sldm, accdb, accde, accdt, accdr, djvu, ibank, moneywell, backup, backupdb, db-journal, erbsql, kdbx, kpdx, psafe3, s3db, sas7bdat, sqlite, sqlite3, sqlitedb, jpeg, craw, gray, grey, ycbcra, agd1, cdr3, cdr4, cdr5, cdr6, cdrw, ddoc, ddrw, design, blend, incpas.

TorrentLocker, per impedire il recupero dei dati dalle copie di backup, cancella inoltre tutte le versioni precedenti dei file (shadow copies), create automaticamente da alcune versioni recenti di Microsoft Windows, utilizzando il comando: vssadmin.exe Delete Shadows /All /Quiet

Per diffondersi ulteriormente il malware sottrae il contenuto della rubrica di programmi di posta molto diffusi come: Outlook Express, Thunderbird e SeaMonkey. [Fonte: ilSoftware]

Dopo un pò di tempo comparirà la schermata che annuncia la presenza del virus CryptoLocker e che richiede il pagamento di €400,00 per decifrare i file del sistema. Gli autori del malware non hanno interesse a comunicare la reale identità del virus (TorrentLocker) e lo spacciano per il più famoso CryptoLocker.

|

| Richiesta di pagamento |

docx, docm, dotx, dotm, xlsx, xlsm, xltx, xltm, xlsb, xlam, pptx, pptm, potx, potm, ppam, ppsx, ppsm, sldx, sldm, accdb, accde, accdt, accdr, djvu, ibank, moneywell, backup, backupdb, db-journal, erbsql, kdbx, kpdx, psafe3, s3db, sas7bdat, sqlite, sqlite3, sqlitedb, jpeg, craw, gray, grey, ycbcra, agd1, cdr3, cdr4, cdr5, cdr6, cdrw, ddoc, ddrw, design, blend, incpas.

TorrentLocker, per impedire il recupero dei dati dalle copie di backup, cancella inoltre tutte le versioni precedenti dei file (shadow copies), create automaticamente da alcune versioni recenti di Microsoft Windows, utilizzando il comando: vssadmin.exe Delete Shadows /All /Quiet

Per diffondersi ulteriormente il malware sottrae il contenuto della rubrica di programmi di posta molto diffusi come: Outlook Express, Thunderbird e SeaMonkey. [Fonte: ilSoftware]

Dopo un pò di tempo comparirà la schermata che annuncia la presenza del virus CryptoLocker e che richiede il pagamento di €400,00 per decifrare i file del sistema. Gli autori del malware non hanno interesse a comunicare la reale identità del virus (TorrentLocker) e lo spacciano per il più famoso CryptoLocker.

[Fonte] Emsisoft, Symantec: CryptoDefense

[Fonte] Bleepingcomputer: ZeroLocker

[Fonte] DiFoB: TorrentLocker – Enti italiani sotto riscatto.PDF .

[Fonte] Trendmicro: TorrentLocker Run Hits Italian Targets

[Fonte] Bleepingcomputer: ZeroLocker

[Fonte] DiFoB: TorrentLocker – Enti italiani sotto riscatto.PDF .

[Fonte] Trendmicro: TorrentLocker Run Hits Italian Targets

Ransomware su SmartPhone e Tablet:

Oltre al già citato Cryptolocker (che nella versione per Android NON cifra alcun file), il più famoso malware per Android attualmente è Android.Simplelocker, che invece cifra i file e i documenti della scheda di memoria SD del cellulare, utilizzando una chiave AES.

Quando si ha a che fare con il Ransomware che cifra i dati le problematiche da risolvere sono due: eliminare il malware e decifrare i file già cifrati. Ecco le soluzioni ad entrambe:

Ransomware su NAS Synology:

Synolocker è un ransomware progettato per bloccare in modo specifico e mirato i NAS (Network Attacked Storage) di Synology. Esso (analogamente a Cryptolocker) crittografa tutti i file caricati dal server web in esecuzione sui NAS Synology e mostra all'utente una pagina in cui chiede come riscatto il versamento di 0,6 Bitcoin (circa 262 euro). Il malware avverte che, per recuperare i propri files, la vittima dovrebbe visitare una pagina del "deep web", accessibile solo attraverso TOR. Attraverso questa pagina gli aggressori gestiscono il pagamento in Bitcoin e l'invio della chiave crittografica utilizzata per il blocco dei dati.

Al momento non è ancora chiaro quale sia il canale d'infezione del malware. Sicuramente può essere utile tenere costantemente aggiornato il NAS con l'installazione dell'ultima versione del software DSM di Synology, poi bloccare tutti i servizi del NAS accessibili da remoto e, dove possibile, tenere il NAS disconnesso dalla rete esterna.

Poiché prevenire è meglio che curare si suggerisce di copiare i dati regolarmente su un supporto esterno, collegato al NAS soltanto durante la procedura di backup. Un'ulteriore accortezza prudenziale prevede di sostituire i media, ogni settimana o una volta al mese, in modo da disporre di più generazioni di backup su supporti differenti.

In caso di "infezione" è consigliato di spegnere il NAS immediatamente per evitare che vengano crittografati tutti i files, e di contattare il supporto Synology.

Synology ha pubblicato una pagina apposita in cui descrive quali sono i sintomi che possono far presagire un'infezione e quali sono i modelli e le versioni del DSM ancora sensibili alla vulnerabilità

[Fonte] NET-SECURITY: Synology NAS users hit with Cryptolocker variant

[Fonte] Synology Forum: SynoLocker Ransomware Affecting Synology DiskStation

CONSIGLI PER DIFENDERSI DAL RANSOMWARE E PREVENIRE I CRYPTOVIRUS

E-VIRUS CHE ATTACCA LE STAMPANTI

"Milicenso" è un E-Virus che sfrutta una vulnerabilità di sicurezza dello spooler di stampa del del sistema operativo e crea problemi alle stampanti. Una volta installato nel computer questo malware invia ripetutamente caratteri casuali alle diverse stampanti in rete, effettuando di fatto un attacco DoS (Denial of Service). Questo attacco può portare al blocco della coda di stampa oltre ovviamente allo spreco di carta. In realtà le "stampe senza fine" sono soltanto un effetto collaterale del malware, il quale è stato creato con lo scopo primario di visualizzare pop-up pubblicitari e monetizzare in questo modo il virus (Adware.Eorezo). L'infezione di Milicenso crea un nome di file casuale, con estensione .spl nella sotto-cartella "%System%\spool\printers", camuffandosi come file di spooling di Windows. La creazione di qualsiasi file in questa cartella genera automaticamente una stampa sulla relativa stampante con conseguenze imprevedibili.

In una altro caso, uno studio di due ricercatori della Columbia University ha rivelato l'esistenza di una vulnerabilità di sicurezza presente addirittura dentro al software interno (firmware) di alcune stampanti HP. In sostanza un E-virus potrebbe riprogrammare il firmware di alcune stampanti in modo da permettere di effettuare, da remoto, operazioni deleterie per l'utente.

E-VIRUS CHE SI MIMETIZZA NEL REGISTRY

Una nuova tecnica di mimetizzazione dei virus prevede di utilizzare il Registro di Sistema di Windows (Windows Registry) come area di stoccaggio del malware.

POWELIKS (TROJ_POWELIKS.A) è il nome di un tipo di malware che utilizza questa tecnica. Esso non scrive alcun tipo di file sul sistema che infetta per cui è difficilmente individuabile, tuttavia aggiunge una chiave di registro "autostart" di tipo "blank" o "NULL" utilizzando le API ZwSetValueKey.

Attraverso un valore del Registro NULL, gli utenti non possono vedere il contenuto della chiave del Registro di sistema con valore nullo. Anche se esiste la possibilità di eliminare la chiave del Registro di sistema, l'eliminazione darà solo un errore come risultato, dovuto al valore nullo. Tuttavia, i dati memorizzati saranno comunque eseguiti durante il riavvio del sistema senza alcun problema. Per dirla semplicemente, gli utenti non possono vedere e, quindi, eliminare la voce così quando riavviano il sistema, il malware verrà eseguito nuovamente.

Attraverso un valore del Registro NULL, gli utenti non possono vedere il contenuto della chiave del Registro di sistema con valore nullo. Anche se esiste la possibilità di eliminare la chiave del Registro di sistema, l'eliminazione darà solo un errore come risultato, dovuto al valore nullo. Tuttavia, i dati memorizzati saranno comunque eseguiti durante il riavvio del sistema senza alcun problema. Per dirla semplicemente, gli utenti non possono vedere e, quindi, eliminare la voce così quando riavviano il sistema, il malware verrà eseguito nuovamente.

Esso crea inoltre un'altra voce di registro che contiene il codice malware.

Questi dati memorizzati nel Registry sono semplicemente un file codificato. Dopo alcune operazioni di decodifica, può essere individuato un file .DLL nel codice seguente:

Questo file .DLL viene iniettato nel normale processo DLLHOST.EXE. Il codice iniettato è in grado di scaricare altri malware, compromettendo così la sicurezza del sistema.

[Fonte] Trendmicro: "POWELIKS: Malware Hides In Windows Registry"

[Fonte] GDATA: "Poweliks: the persistent malware without a file"

[Fonte] Symantec: Trojan.Poweliks

19-11-2014. Una nuova variante di Poweliks (TROJ_POWELIKS.B) utilizza un nuovo meccanismo di avvio automatico e rimuove i privilegi dell'utente per vedere il contenuto del registro di sistema. In questo modo l'utente non può nemmeno sospettare di avere il sistema infetto da Poweliks.

[Fonte] Trendmicro: POWELIKS Levels Up With New Autostart Mechanism

E-VIRUS NEI FIRMWARE MODIFICATI DI ANDROID

I dispositivi mobili (ad esempio Smartphone e Tablet) possiedono una porzione di software principale (Firmware), che permette l'avvio dell'apparato, la quale normalmente è immodificabile e protetta da manomissioni. Tuttavia, con alcune procedure non ortodosse, è possibile sostituire il firmware originale con uno "personalizzato" allo scopo di abilitare nuove funzioni o aggiornare il sistema. Purtroppo alcuni di questi Firmware ("ROM custom"), che si scaricano da internet, possono contenere software malevolo.

La compagnia russa di Antivirus Dr.Web ha individuato il malware Android.Oldboot che, in tutto il mondo, ha infettato più di 350.000 device probabilmente proprio attraverso firmware modificati.

Il malware risiede in memoria e viene eseguito all’avvio del sistema operativo Android. Può essere considerato il primo bootkit per android conosciuto.

[Fonte] Dr.Web: Android.Oldboot

E-VIRUS NEL FIRMWARE DELLE CHIAVETTE USB

Le chiavette USB possono essere potenzialmente progettate con un firmware "malevolo" in grado da ingannare il computer a cui vengono collegate, spacciandosi per "tastiere USB". In questo modo le chiavette USB possono ad esempio aprire interfacce a linea di comando come quelle Poweshell ed effettuare il login.

I ricercatori del Security Research Labs, che hanno ideato questo tipo di attacco (Karsten Nohl e Jakob Lell), lo hanno chiamato BadUSB.

Altri due ricercatori di sicurezza, Adam Caudill e Brandon Wilson, hanno pubblicato un software su Github per effettuare questo tipo di attacchi. Gli stessi ricercatori hanno rilasiato una patch che impedisce la modifica del firmware di una chiavetta USB (ma solo per controller USB 3.0 di marca Phison).

G-Data ha sviluppato lo specifico tool gratuito USB Keyboard Guard che tiene sotto controllo i device USB e segnala con un pop-up ogni richiesta di accesso da parte di una "ipotetica" nuova tastiera USB.

[Fonte] SRLabs: BadUSB

[Fonte] SRLabs: BadUSB Documentation

E-VIRUS DISTRIBUITO DAL PRODUTTORE DI HW e SW

Può succedere che in fase di produzione di CD e DVD contenenti software (SW), l'azienda produttrice inserisca involontariamente un virus o del malware.

Lo stesso problema può verificarsi anche durante la produzione di hardware (HW) che contiene anche software.

Un caso eclatante è quello di alcuni Smartphone Android (Star N9500) di produzione Cinese che contiene pre-installato il malware "Android.Trojan.Uupaj.D".

G-DATA ha scoperto lo spyware e ne ha analizzato il comportamento: è un malware presente nel firmware del cellulare e consente al produttore di accedere a tutte le informazioni personali e alle conversazioni dell'utente senza che quest'ultimo ne sia a conoscenza. Inoltre il trojan non può essere rimosso o disattivato .

[Fonte] G Data: "Android smartphone shipped with spyware"

Secondo F-Secure anche il produttore di Smartphone Cinese Xiaomi ha realizzato i propri cellulari (RedMi 1S) in modo da inviare una grande quantità di informazioni personali e dati sensibili verso il server "api.account.xiaomi.com" situato in Cina. Le informazioni inviate includono le seguenti:

L'azienda russa Dr.Web, che si occupa di sicurezza informatica, ha individuato un nuovo trojan (Becu - Android.Becu.1.origin) che è in grado di scaricare, installare e rimuovere software da dispositivi Android infetti, senza che l'utente riesca ad accorgersene. Becu si attiva all'accensione del dispositivo, oppure può essere controllato da un SMS. I ricercatori di DrWeb hanno scopero questo malware preinstallato su molti modelli di dispositivi Android economici, fra cui: UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000, e ALPS H9500. Il firmware infetto con Android.Becu.1.origin è stato scaricato dagli utenti stessi oppure installato da fornitori di smartphone e tablet che non hanno scrupoli a favorire attività criminali.

Becu possiede vari moduli; quello principale si trova nella directory di sistema di Android ed è all'interno del file Cube_CJIA01.apk, firmato digitalmente dal sistema operativo: ciò gli permette di ottenere tutti i privilegi di cui necessita..

[Fonte] DrWeb: Malware in Android firmware makes itself at home on handheld devices

E-VIRUS NASCOSTO NEI SOTTOTITOLI DEI VIDEO

Una nuova modalità di infezione sfrutta i sottotitoli dei filmati per trasmettere un malware che permette di far controllare il PC da remoto.

Check Point Security ha scoperto che è sufficiente un file malevolo, mascherato da normale sottotitolo ma opportunamente modificato, per garantire controllo completo del PC dall'esterno.

Alcuni dei software di streaming video attualmente vulnerabili sono: VLC, Kodi (XBMC), Popcorn Time e Strem.io.

Ecco un video dimostrativo dell'attacco:

[Fonte] CheckPoint

Oltre al già citato Cryptolocker (che nella versione per Android NON cifra alcun file), il più famoso malware per Android attualmente è Android.Simplelocker, che invece cifra i file e i documenti della scheda di memoria SD del cellulare, utilizzando una chiave AES.

Quando si ha a che fare con il Ransomware che cifra i dati le problematiche da risolvere sono due: eliminare il malware e decifrare i file già cifrati. Ecco le soluzioni ad entrambe:

- Avast Software ha realizzato una nuova app per android chiamata "avast! ransomware removal" disponibile su Google Play che permette di rimuovere automaticamente i malware Cryptolocker e Simplelocker (e altri ransomware) dal proprio Smartphone o Tablet. [Fonte] Avast Blog: "AVAST kills Android ransomware with new app"

- Simon Bell, studente all'università del Sussex, ha effettuato il reverse engeneering del virus "How To Dissect Android Simplelocker Ransomware" e ha individuato il modo di decifrare i files senza dover pagare alcun riscatto: "Creating An Antidote For Android Simplelocker Ransomware".

Ransomware su NAS Synology:

Synolocker è un ransomware progettato per bloccare in modo specifico e mirato i NAS (Network Attacked Storage) di Synology. Esso (analogamente a Cryptolocker) crittografa tutti i file caricati dal server web in esecuzione sui NAS Synology e mostra all'utente una pagina in cui chiede come riscatto il versamento di 0,6 Bitcoin (circa 262 euro). Il malware avverte che, per recuperare i propri files, la vittima dovrebbe visitare una pagina del "deep web", accessibile solo attraverso TOR. Attraverso questa pagina gli aggressori gestiscono il pagamento in Bitcoin e l'invio della chiave crittografica utilizzata per il blocco dei dati.

|

| Synolocker |

Poiché prevenire è meglio che curare si suggerisce di copiare i dati regolarmente su un supporto esterno, collegato al NAS soltanto durante la procedura di backup. Un'ulteriore accortezza prudenziale prevede di sostituire i media, ogni settimana o una volta al mese, in modo da disporre di più generazioni di backup su supporti differenti.

In caso di "infezione" è consigliato di spegnere il NAS immediatamente per evitare che vengano crittografati tutti i files, e di contattare il supporto Synology.

Synology ha pubblicato una pagina apposita in cui descrive quali sono i sintomi che possono far presagire un'infezione e quali sono i modelli e le versioni del DSM ancora sensibili alla vulnerabilità

[Fonte] NET-SECURITY: Synology NAS users hit with Cryptolocker variant

[Fonte] Synology Forum: SynoLocker Ransomware Affecting Synology DiskStation

CONSIGLI PER DIFENDERSI DAL RANSOMWARE E PREVENIRE I CRYPTOVIRUS

- effettuare periodicamente il backup dei dati su risorse di rete adeguatamente protette, eventualmente utilizzando anche risorse su Cloud;

- installare e aggiornare continuamente antivirus e anti-malware;

- installare software specifico per la prevenzione da Cryptovirus, ad esempio:

- utilizzare i Firewall e inserire delle regole che blocchino gli indirizzi IP dei siti web di gestione del virus (Command and Control). Se il malware non comunica con i server di gestione non riesce nemmeno a cifrare i files. Per TorrentLocker gli indirizzi IP (Russi) conosciuti sono:

- 46.161.30.20

- 46.161.30.16

- introdurre Policy che impediscano l'avvio di programmi nelle directory temporanee di Windows o in cartelle preposte a contenere le informazioni relative alle applicazioni di sistema come: AppData e LocalAppData;

- inserire in Blacklist i valori hash di file malevoli, come ad esempio per TorrenLoker, i seguenti tre:

- 873de1db4bb2b693eb370d9b28a4c0a5

- 206b5136095cb2bcfb902c8ffb218163

- 11ff8a8e9a643deff1dcf58e7e2fdf20

- configurare Windows per visualizzare l'estensione dei file (che per default è disabilitato) in modo da rendere immediato il riconoscimento dei file con cui si ha a che fare.

- filtrare la presenza di file eseguibili negli allegati delle email;

- formare gli utenti sulle principali regole di sicurezza informatica, fra le quali c'è quella di "non aprire gli allegati dei messaggi di posta e soprattutto di non scaricare i file presenti su indirizzi web inseriti nei messaggi, quando non sia ha l'assoluta certezza della provenienza e del contenuto dei messaggi";

- tenersi aggiornati sugli ultimi sviluppi del malware e consultare documentazione specifica.

E-VIRUS CHE ATTACCA LE STAMPANTI

"Milicenso" è un E-Virus che sfrutta una vulnerabilità di sicurezza dello spooler di stampa del del sistema operativo e crea problemi alle stampanti. Una volta installato nel computer questo malware invia ripetutamente caratteri casuali alle diverse stampanti in rete, effettuando di fatto un attacco DoS (Denial of Service). Questo attacco può portare al blocco della coda di stampa oltre ovviamente allo spreco di carta. In realtà le "stampe senza fine" sono soltanto un effetto collaterale del malware, il quale è stato creato con lo scopo primario di visualizzare pop-up pubblicitari e monetizzare in questo modo il virus (Adware.Eorezo). L'infezione di Milicenso crea un nome di file casuale, con estensione .spl nella sotto-cartella "%System%\spool\printers", camuffandosi come file di spooling di Windows. La creazione di qualsiasi file in questa cartella genera automaticamente una stampa sulla relativa stampante con conseguenze imprevedibili.

In una altro caso, uno studio di due ricercatori della Columbia University ha rivelato l'esistenza di una vulnerabilità di sicurezza presente addirittura dentro al software interno (firmware) di alcune stampanti HP. In sostanza un E-virus potrebbe riprogrammare il firmware di alcune stampanti in modo da permettere di effettuare, da remoto, operazioni deleterie per l'utente.

Ad esempio il bug "Remote firmware update enabled by default" presente su una cinquantina di modelli di stampanti HP lascia aperto il varco a un attacco esterno che potrebbe compromettere la confidenzialità e l'integrità dei dati trasmessi e ricevuti dal dispositivo. La soluzione consiste nell'applicare una correzione software (patch) e disabilitare l'update remoto del firmware.

[LINK] Symantec: Milicenso

[LINK] HP patch vulnerabilità ("Remote firmware update enabled by default")

[LINK] CCC: "Print Me If You Dare"

[LINK] Symantec: Milicenso

[LINK] HP patch vulnerabilità ("Remote firmware update enabled by default")

[LINK] CCC: "Print Me If You Dare"

E-VIRUS CHE SI MIMETIZZA NEL REGISTRY

Una nuova tecnica di mimetizzazione dei virus prevede di utilizzare il Registro di Sistema di Windows (Windows Registry) come area di stoccaggio del malware.

POWELIKS (TROJ_POWELIKS.A) è il nome di un tipo di malware che utilizza questa tecnica. Esso non scrive alcun tipo di file sul sistema che infetta per cui è difficilmente individuabile, tuttavia aggiunge una chiave di registro "autostart" di tipo "blank" o "NULL" utilizzando le API ZwSetValueKey.

Attraverso un valore del Registro NULL, gli utenti non possono vedere il contenuto della chiave del Registro di sistema con valore nullo. Anche se esiste la possibilità di eliminare la chiave del Registro di sistema, l'eliminazione darà solo un errore come risultato, dovuto al valore nullo. Tuttavia, i dati memorizzati saranno comunque eseguiti durante il riavvio del sistema senza alcun problema. Per dirla semplicemente, gli utenti non possono vedere e, quindi, eliminare la voce così quando riavviano il sistema, il malware verrà eseguito nuovamente.

Attraverso un valore del Registro NULL, gli utenti non possono vedere il contenuto della chiave del Registro di sistema con valore nullo. Anche se esiste la possibilità di eliminare la chiave del Registro di sistema, l'eliminazione darà solo un errore come risultato, dovuto al valore nullo. Tuttavia, i dati memorizzati saranno comunque eseguiti durante il riavvio del sistema senza alcun problema. Per dirla semplicemente, gli utenti non possono vedere e, quindi, eliminare la voce così quando riavviano il sistema, il malware verrà eseguito nuovamente.Esso crea inoltre un'altra voce di registro che contiene il codice malware.

Questi dati memorizzati nel Registry sono semplicemente un file codificato. Dopo alcune operazioni di decodifica, può essere individuato un file .DLL nel codice seguente:

Questo file .DLL viene iniettato nel normale processo DLLHOST.EXE. Il codice iniettato è in grado di scaricare altri malware, compromettendo così la sicurezza del sistema.

[Fonte] Trendmicro: "POWELIKS: Malware Hides In Windows Registry"

[Fonte] GDATA: "Poweliks: the persistent malware without a file"

[Fonte] Symantec: Trojan.Poweliks

19-11-2014. Una nuova variante di Poweliks (TROJ_POWELIKS.B) utilizza un nuovo meccanismo di avvio automatico e rimuove i privilegi dell'utente per vedere il contenuto del registro di sistema. In questo modo l'utente non può nemmeno sospettare di avere il sistema infetto da Poweliks.

[Fonte] Trendmicro: POWELIKS Levels Up With New Autostart Mechanism

E-VIRUS NEI FIRMWARE MODIFICATI DI ANDROID

I dispositivi mobili (ad esempio Smartphone e Tablet) possiedono una porzione di software principale (Firmware), che permette l'avvio dell'apparato, la quale normalmente è immodificabile e protetta da manomissioni. Tuttavia, con alcune procedure non ortodosse, è possibile sostituire il firmware originale con uno "personalizzato" allo scopo di abilitare nuove funzioni o aggiornare il sistema. Purtroppo alcuni di questi Firmware ("ROM custom"), che si scaricano da internet, possono contenere software malevolo.

La compagnia russa di Antivirus Dr.Web ha individuato il malware Android.Oldboot che, in tutto il mondo, ha infettato più di 350.000 device probabilmente proprio attraverso firmware modificati.

|

| Distribuzione geografica dei device compromessi |

[Fonte] Dr.Web: Android.Oldboot

E-VIRUS NEL FIRMWARE DELLE CHIAVETTE USB

Le chiavette USB possono essere potenzialmente progettate con un firmware "malevolo" in grado da ingannare il computer a cui vengono collegate, spacciandosi per "tastiere USB". In questo modo le chiavette USB possono ad esempio aprire interfacce a linea di comando come quelle Poweshell ed effettuare il login.

I ricercatori del Security Research Labs, che hanno ideato questo tipo di attacco (Karsten Nohl e Jakob Lell), lo hanno chiamato BadUSB.

Altri due ricercatori di sicurezza, Adam Caudill e Brandon Wilson, hanno pubblicato un software su Github per effettuare questo tipo di attacchi. Gli stessi ricercatori hanno rilasiato una patch che impedisce la modifica del firmware di una chiavetta USB (ma solo per controller USB 3.0 di marca Phison).

G-Data ha sviluppato lo specifico tool gratuito USB Keyboard Guard che tiene sotto controllo i device USB e segnala con un pop-up ogni richiesta di accesso da parte di una "ipotetica" nuova tastiera USB.

[Fonte] SRLabs: BadUSB

[Fonte] SRLabs: BadUSB Documentation

E-VIRUS DISTRIBUITO DAL PRODUTTORE DI HW e SW

Può succedere che in fase di produzione di CD e DVD contenenti software (SW), l'azienda produttrice inserisca involontariamente un virus o del malware.

Lo stesso problema può verificarsi anche durante la produzione di hardware (HW) che contiene anche software.

Un caso eclatante è quello di alcuni Smartphone Android (Star N9500) di produzione Cinese che contiene pre-installato il malware "Android.Trojan.Uupaj.D".

|

| Avvertimento di GDATA |

[Fonte] G Data: "Android smartphone shipped with spyware"

Secondo F-Secure anche il produttore di Smartphone Cinese Xiaomi ha realizzato i propri cellulari (RedMi 1S) in modo da inviare una grande quantità di informazioni personali e dati sensibili verso il server "api.account.xiaomi.com" situato in Cina. Le informazioni inviate includono le seguenti:

- Codice IMEI del cellulare

- Codice IMSI (attraverso MI Cloud)

- Rubrica contatti e relativi dettagli

- messaggi di testo

[Fonte] F-Secure: "Testing the Xiaomi RedMi 1S"

Hugo Barra, vicepresidente di Xiaomi, ha replicato confermando che i dati inviati sono funzionali all'utilizzo del servizio gratuito MIUI Cloud Messaging, e che il contenuto dei messaggi, cifrati, vengono conservati per il tempo necessario all'invio, e poi rimossi dai server.

Barra ha ammesso però che la raccolta dei dati da parte dell'azienda, viene eseguita senza previo consenso dell'utente e senza cifratura dei dati. Xiaomi, oltre a scusarsi con i suoi utenti, ha previsto un OTA system update di sicurezza per rimediare a questi due aspetti.

[Fonte] Hugo Barra Google+: "MIUI Cloud Messaging & Privacy"

Alcuni Smartphone SONY della serie Xperia sembra che siano infetti dal BAIDU Spyware, un malware che segretamente invia dati prelevati dal dispositivo verso alcuni server dislocati in Cina.

[Fonte] The Hacker News: Sony Xperia Devices Secretly Sending User Data to Servers in China

Alcuni Smartphone SONY della serie Xperia sembra che siano infetti dal BAIDU Spyware, un malware che segretamente invia dati prelevati dal dispositivo verso alcuni server dislocati in Cina.

[Fonte] The Hacker News: Sony Xperia Devices Secretly Sending User Data to Servers in China

L'azienda russa Dr.Web, che si occupa di sicurezza informatica, ha individuato un nuovo trojan (Becu - Android.Becu.1.origin) che è in grado di scaricare, installare e rimuovere software da dispositivi Android infetti, senza che l'utente riesca ad accorgersene. Becu si attiva all'accensione del dispositivo, oppure può essere controllato da un SMS. I ricercatori di DrWeb hanno scopero questo malware preinstallato su molti modelli di dispositivi Android economici, fra cui: UBTEL U8, H9001, World Phone 4, X3s, M900, Star N8000, e ALPS H9500. Il firmware infetto con Android.Becu.1.origin è stato scaricato dagli utenti stessi oppure installato da fornitori di smartphone e tablet che non hanno scrupoli a favorire attività criminali.

Becu possiede vari moduli; quello principale si trova nella directory di sistema di Android ed è all'interno del file Cube_CJIA01.apk, firmato digitalmente dal sistema operativo: ciò gli permette di ottenere tutti i privilegi di cui necessita..

[Fonte] DrWeb: Malware in Android firmware makes itself at home on handheld devices

E-VIRUS NASCOSTO NEI SOTTOTITOLI DEI VIDEO

Una nuova modalità di infezione sfrutta i sottotitoli dei filmati per trasmettere un malware che permette di far controllare il PC da remoto.

Check Point Security ha scoperto che è sufficiente un file malevolo, mascherato da normale sottotitolo ma opportunamente modificato, per garantire controllo completo del PC dall'esterno.

Alcuni dei software di streaming video attualmente vulnerabili sono: VLC, Kodi (XBMC), Popcorn Time e Strem.io.

Ecco un video dimostrativo dell'attacco:

[Fonte] CheckPoint

E-VIRUS CHE SI PROPAGA NELL'ARIA

"BadBIOS" è il nome di un presunto virus informatico che "teoricamente" utilizza le onde sonore (in particolare l'alta-frequenza) per controllare e comunicare con altri computer già infettati, e presenti nel campo d'azione dello speaker del computer. In questo modo il virus none avrebbe bisogno di un collegamento in rete o in internet per comunicare con gli altri PC, ma sarebbe sufficiente che siano attivi i microfoni delle altre macchine infette. Secondo l'esperto di sicurezza Dragos Ruiu, che sostiene di esserne stato vittima, la prima infezione avviene utilizzando canali di trasmissione comuni, come ad esempio le chiavette USB, poi il malware sembra utilizzare codice Software Defined Radio (SDR) per mettere in comunicazione digitale gli altoparlanti di una macchina infetta con il microfono di altre macchine infette. Il virus sembra essere multi-piattaforma quindi può con sistemi operativi differenti (Mac OS X, Windows, OpenBSD). Al momento non esistono prove certe sull'esistenza del virus ma solo "indizi" e dubbi sollevati da Dragos Ruiu. L'idea di comunicare comandi tra macchine infette attraverso ultrasuoni è comunque interessante.

[Fonte] ArsTecnica

[Fonte] Dragos Ruiu

https://plus.google.com/app/basic/stream/z13tzhpzvpqyuzv1n23cz52wykrrvjjce

I ricercatori dell'università cinese di Zhejiang hanno pubblicato uno studio (DolphinAttack) in cui, usando gli ultrasuoni, riescono a far eseguire operazioni specifiche agli assistenti digitali (Siri, Google Assistant, Samsung S Voice e Alexa) all'insaputa del proprietario del dispositivo (smartphone). In questo modo è teoricamente possibile far visitare un sito web contenente malware per infettare il dispositivo stesso.

Ecco il video dimostrativo:

©RIPRODUZIONE RISERVATA

[Fonte] ArsTecnica

[Fonte] Dragos Ruiu

I ricercatori dell'università cinese di Zhejiang hanno pubblicato uno studio (DolphinAttack) in cui, usando gli ultrasuoni, riescono a far eseguire operazioni specifiche agli assistenti digitali (Siri, Google Assistant, Samsung S Voice e Alexa) all'insaputa del proprietario del dispositivo (smartphone). In questo modo è teoricamente possibile far visitare un sito web contenente malware per infettare il dispositivo stesso.

Ecco il video dimostrativo:

E-VIRUS CHE RUBA I BITCOIN

Una serie di Trojan e Malware tentano di rubare i Bitcoin e Litecoin utilizzate attraverso il computer durante le transazioni e i pagamenti con le Cryptomonete.

Ad esempio (“OSX/CoinThief.A”) è inserito in un’applicazione innocua per inviare e ricevere pagamenti anonimi su sistemi APPLE Mac OS X e si mette a spiare la navigazione web in attesa di carpire le credenziali per accedere ai Wallet delle criptomonete.

[Fonte] Securenet

Anche Trickbot rimane in attesa che la vittima si colleghi al sito e poi ruba le credenziali attraverso una tecnica di Web Injection.

[Fonte] Forcepoint

Un altro tipo di Trojan ("CryptoShuffler") si installa in background ed entra in funzione nel momento della transazione sostituendo l'indirizzo del wallet corretto con un indirizzo differente (ad esempio 19Y4NSiG8kkzwWjMD17euEaQ5PErpwxWkP)

Poiché le transazioni in criptovalute sono irreversibili, i token non vengono inviati al wallet corretto bensì a quello il cui indirizzo è stato sostituito e non possono essere più recuperati.

[Fonte] Kaspersky

Ad esempio (“OSX/CoinThief.A”) è inserito in un’applicazione innocua per inviare e ricevere pagamenti anonimi su sistemi APPLE Mac OS X e si mette a spiare la navigazione web in attesa di carpire le credenziali per accedere ai Wallet delle criptomonete.

[Fonte] Securenet

Anche Trickbot rimane in attesa che la vittima si colleghi al sito e poi ruba le credenziali attraverso una tecnica di Web Injection.

[Fonte] Forcepoint

Un altro tipo di Trojan ("CryptoShuffler") si installa in background ed entra in funzione nel momento della transazione sostituendo l'indirizzo del wallet corretto con un indirizzo differente (ad esempio 19Y4NSiG8kkzwWjMD17euEaQ5PErpwxWkP)

Poiché le transazioni in criptovalute sono irreversibili, i token non vengono inviati al wallet corretto bensì a quello il cui indirizzo è stato sostituito e non possono essere più recuperati.

[Fonte] Kaspersky

E-VIRUS CHE DISTRUGGE LO SMARTPHONE

L'azienda cinese Tencent Security Xuanwu Lab ha scoperto un nuovo tipo di problema di sicurezza in alcuni smartphone con ricarica rapida e lo ha chiamato "BadPower".

[Fonte] xlab.tencent.com

Usando BadPower, un utente malintenzionato può hackerare dispositivi come caricabatterie che supportano la tecnologia di ricarica rapida, in modo che il dispositivo emetta una tensione eccessivamente alta quando si alimenta esternamente, con conseguente rottura e combustione dei componenti del dispositivo alimentato.

E-VIRUS CHE ATTACCA I SERVER DEI SERVIZI WEB

Da ieri 23 luglio 2020 il sito web di GARMIN non funziona ed è impossibile usarne l’app per sincronizzare le attività di corsa, ciclismo, nuoto. La causa secondo le prime ricostruzioni sarebbe riconducibile a un attacco ransomware che ha colpito i server principali di uno dei leader mondiali nella tecnologia gps per l'aviazione, l'automotive, la nautica, lo sport, il fitness e l'outdoor. Garmin ha interrotto il servizio Garmin Connect su cui si basa il monitoraggio e la condivisione delle prestazioni sportive.

[Fonte] twitter.com/Garmin

E-virus (parte III): Ho il PC infetto! Adesso come lo pulisco?

E-virus (parte IV): Prevenire infezioni da Virus e malware. Ecco come difendersi!

I Gadget e la Sidebar di Windows 7: problemi, rallentamenti e malware

E-virus (parte IV): Prevenire infezioni da Virus e malware. Ecco come difendersi!

I Gadget e la Sidebar di Windows 7: problemi, rallentamenti e malware

©RIPRODUZIONE RISERVATA